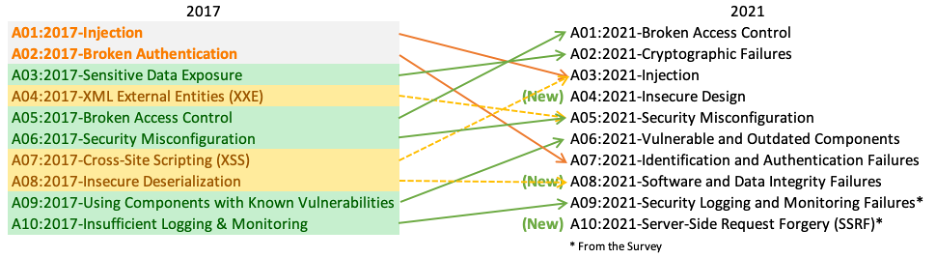

Nuevo OWASP TOP-10 (2021)

Hace un par de días OWASP Foundation, sacó su conocido OWASP TOP 10 versión 2021 donde muestras las vulnerabilidades que más se repite en los sistemas web. En esta nueva versión se agregan nuevas categorías (Diseño Inseguro, Falta de Integridad de Software e Información SSRF) así como también se unen categorías (XXS pasa a ser parte de la categoría Inyección, que hasta la versión 2021 era una categoría aparte.

fuente: Owasp.org

A continuación, se explicará brevemente las nuevas categorías:

- A01: 2021-Broken Access Control sube de la quinta posición a la categoría con el riesgo de seguridad de aplicaciones web más grave; Los datos aportados indican que, en promedio, el 3,81% de las aplicaciones probadas tenían una o más enumeraciones de debilidades comunes (CWE) con más de 318k ocurrencias de CWE en esta categoría de riesgo. Los 34 CWE asignados a Broken Access Control tuvieron más apariciones en aplicaciones que cualquier otra categoría.

- A02: 2021-Fallos criptográficos sube una posición al # 2, anteriormente conocido como A3: 2017-Exposición de datos sensibles, que era un síntoma amplio en lugar de una causa raíz. El nombre renovado se centra en las fallas relacionadas con la criptografía, como se ha hecho implícitamente antes. Esta categoría a menudo conduce a la exposición de datos confidenciales o al compromiso del sistema.

- A03: 2021-La inyección se desliza hasta la tercera posición. El 94% de las aplicaciones se probaron para alguna forma de inyección con una tasa de incidencia máxima del 19%, una tasa de incidencia promedio de 3.37%, y los 33 CWE mapeados en esta categoría tienen la segunda mayor cantidad de ocurrencias en aplicaciones con 274k ocurrencias. Cross-site Scripting ahora forma parte de esta categoría en esta edición.

- A04: 2021-Diseño inseguro es una nueva categoría para 2021, con un enfoque en los riesgos relacionados con fallas de diseño. Si realmente queremos «movernos a la izquierda» como industria, necesitamos más modelos de amenazas, patrones y principios de diseño seguros y arquitecturas de referencia. Un diseño inseguro no se puede arreglar con una implementación perfecta ya que, por definición, los controles de seguridad necesarios nunca se crearon para defenderse de ataques específicos.

- A05: 2021-La configuración incorrecta de seguridad sube desde el puesto 6 en la edición anterior; El 90% de las aplicaciones se probaron para detectar algún tipo de configuración incorrecta, con una tasa de incidencia promedio del 4,5% y más de 208.000 casos de CWE asignados a esta categoría de riesgo. Con más cambios en software altamente configurable, no es sorprendente ver que esta categoría asciende. La categoría anterior para A4: 2017-XML Entidades externas (XXE) ahora forma parte de esta categoría de riesgo.

- A06: 2021-Componentes vulnerables y obsoletos anteriormente se titulaba Uso de componentes con vulnerabilidades conocidas y ocupa el puesto número 2 en la encuesta de la comunidad Top 10, pero también tenía datos suficientes para llegar al Top 10 a través del análisis de datos. Esta categoría avanza desde el puesto 9 en 2017 y es un problema conocido que nos cuesta probar y evaluar el riesgo. Es la única categoría que no tiene ninguna vulnerabilidad y exposición común (CVE) asignada a las CWE incluidas, por lo que una vulnerabilidad predeterminada y ponderaciones de impacto de 5.0 se incluyen en sus puntajes.

- A07: 2021-Identification and Authentication Failures anteriormente era una autenticación rota y se está deslizando hacia abajo desde la segunda posición, y ahora incluye CWE que están más relacionados con fallas de identificación. Esta categoría sigue siendo una parte integral del Top 10, pero la mayor disponibilidad de marcos estandarizados parece estar ayudando.

- A08: 2021-Software and Data Integrity Failures es una nueva categoría para 2021, que se centra en hacer suposiciones relacionadas con actualizaciones de software, datos críticos y canalizaciones de CI / CD sin verificar la integridad. Uno de los impactos más ponderados de los datos del Common Vulnerability and Exposures / Common Vulnerability Scoring System (CVE / CVSS) asignados a los 10 CWE de esta categoría. R8: La deserialización insegura de 2017 ahora es parte de esta categoría más grande.

- A09: 2021-Security Logging and Monitoring Failures fue anteriormente A10: 2017-Insufficient Logging & Monitoring y se agrega de la encuesta de la comunidad Top 10 (n. ° 3), avanzando desde el n. ° 10 anterior. Esta categoría se amplía para incluir más tipos de fallas, es difícil de probar y no está bien representada en los datos CVE / CVSS. Sin embargo, las fallas en esta categoría pueden afectar directamente la visibilidad, las alertas de incidentes y los análisis forenses.

- A10: 2021-Server-Side Requesr Forgery. La falsificación de solicitudes del lado del servidor 2021 se agrega de la encuesta de la comunidad Top 10 (# 1). Los datos muestran una tasa de incidencia relativamente baja con una cobertura de pruebas por encima del promedio, junto con calificaciones por encima del promedio para el potencial de Explotación e Impacto. Esta categoría representa el escenario en el que los miembros de la comunidad de seguridad nos dicen que esto es importante, aunque no está ilustrado en los datos en este momento.

Para más información pueden visitar Owasp.org